南京醫院網絡安全

威脅情報是關于現有或潛在攻擊的信息,包括攻擊者工具、戰術、目標等,可幫助企業提前防御。情報來源包括:開源情報(OSINT)(如社交媒體、暗網監控)、商業情報(如FireEye、CrowdStrike提供的威脅報告)和行業共享(如金融行業信息共享與分析中心FS-ISAC)。情報共享需解決隱私保護問題,可通過結構化語言(如STIX、TAXII標準)實現匿名化交換。例如,2021年Microsoft Exchange漏洞曝光后,通過威脅情報共享,全球企業快速部署補丁,將攻擊影響降至較低。此外,自動化情報消費(如將情報導入SIEM系統)可提升檢測效率,減少人工分析成本。網絡安全法規如GDPR要求組織保護個人數據。南京醫院網絡安全

2017年,某安全研究員因公開披露某航空公司網站漏洞被起訴“非法侵入計算機系統”,盡管其初衷是推動修復。為平衡安全與倫理,行業逐漸形成“負責任披露”規范:發現漏洞后,首先通知企業并給予合理修復期(通常90天),若企業未修復再公開漏洞細節。2023年,某安全團隊發現某電商平臺SQL注入漏洞后,通過CVE(通用漏洞披露)平臺提交報告,并提前120天通知企業,避免數百萬用戶信息泄露。此外,部分企業推出“漏洞賞金計劃”,鼓勵白帽灰色產業技術人員提交漏洞并給予獎勵,如Google每年支付超1000萬美元漏洞獎金,既提升了安全性,又規范了倫理行為。這一機制表明,網絡安全知識的倫理建設需法律、技術與社區協同推進。南京醫院網絡安全網絡安全的法規如FERPA保護學生的信息隱私。

網絡安全法律法規是保障網絡安全的重要依據,它規范了網絡行為,明確了網絡主體的權利和義務,對網絡違法犯罪行為進行懲處。不同國家和地區都制定了相應的網絡安全法律法規,如中國的《網絡安全法》《數據安全法》《個人信息保護法》等。這些法律法規涵蓋了網絡運營者的安全義務、個人信息保護、關鍵信息基礎設施保護等多個方面。企業和個人需要遵守網絡安全法律法規,加強網絡安全管理,保護用戶的信息安全和合法權益。同時,網絡安全法律法規也為網絡安全知識的應用提供了法律保障,促進了網絡安全產業的健康發展。

入侵檢測系統(IDS)和入侵防御系統(IPS)是主動防御的關鍵。IDS通過分析網絡流量或主機日志,檢測異常行為(如端口掃描、惡意文件下載),分為基于簽名(匹配已知攻擊特征)和基于行為(建立正常基線,檢測偏離)兩類;IPS則進一步具備自動阻斷能力。現代方案趨向AI驅動,如利用機器學習模型識別零日攻擊(未知漏洞利用)。響應機制需快速隔離受傳播設備、收集取證數據并修復漏洞。例如,2017年WannaCry勒索軟件攻擊中,部分企業因未及時隔離受傳播主機,導致病毒在內部網絡快速傳播,凸顯響應速度的重要性。此外,自動化響應工具(SOAR)可整合威脅情報、編排處置流程,提升響應效率。網絡安全保障在線考試系統的公平性與安全性。

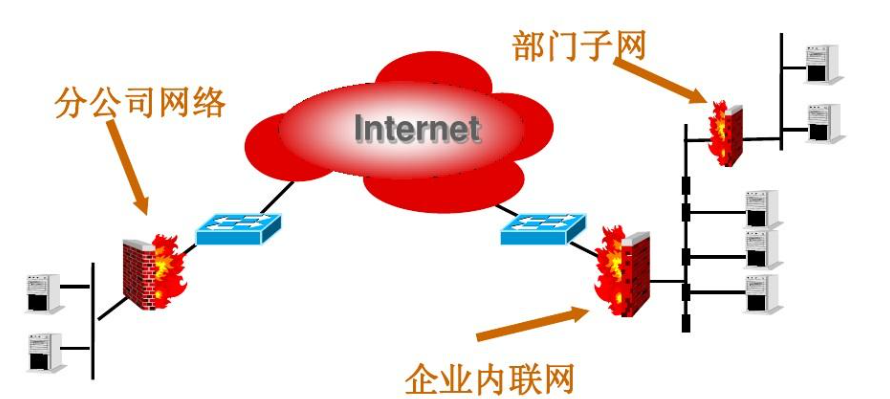

防護策略需從三方面突破:首先,部署零信任架構,默認不信任任何設備或用戶,實施動態權限驗證;其次,采用網絡分段技術,將控制系統與辦公網絡物理隔離;之后建立威脅情報共享平臺,實現電力、交通、金融等行業的協同防御。例如美國能源部推出的“CyberForce”競賽,通過模擬電網攻擊訓練運維人員,明顯提升應急響應能力。網絡安全知識的應用常面臨倫理困境,尤其是白帽灰色產業技術人員的“責任披露”機制。白帽灰色產業技術人員通過發現并報告系統漏洞幫助企業提升安全性,但若披露不當可能引發法律風險。網絡安全的未來趨勢包括零信任架構和自適應安全。南京無線入侵防御評估

安全意識培訓是提高員工防范網絡威脅意識的有效方法。南京醫院網絡安全

云計算的普遍應用為企業和個人帶來了便捷和高效,但也帶來了新的安全挑戰。云安全知識涉及云服務提供商的安全責任、云環境中的數據安全、訪問控制等方面。云服務提供商需要采取一系列安全措施,如數據加密、訪問審計、安全隔離等,保障云平臺的安全穩定運行。用戶在選擇云服務時,要了解云服務提供商的安全策略和合規性,確保自己的數據得到妥善保護。同時,用戶自身也需要掌握云環境下的安全管理知識,如合理設置云資源的訪問權限、定期備份云數據等,以應對可能出現的云安全事件。南京醫院網絡安全

- 蘇州學校網絡安全管理 2025-12-09

- 南京醫院網絡安全 2025-12-09

- 蘇州計算機網絡安全價格 2025-12-08

- 杭州下一代防火墻包括哪些 2025-12-08

- 常州計算機網絡安全服務商 2025-12-08

- 浙江醫院網絡安全建設 2025-12-08

- 南京無線入侵防御建設 2025-12-08

- 上海上網行為管理維護 2025-12-08

- 常州企業網絡安全在線咨詢 2025-12-08

- 常州網絡安全包括哪些 2025-12-08

- 酒店廚房自動滅火設備制造商 2025-12-09

- 肥東系統外呼機器人服務電話 2025-12-09

- 天津二維碼公交刷卡機多少錢 2025-12-09

- 河南盾甲新材防腐涂料 2025-12-09

- 合肥系統外呼機器人現貨 2025-12-09

- 氣體濃度實時探測系統現貨 2025-12-09

- 南通常見的防爆電器情況 2025-12-09

- 湖南車間客流統計攝像機 2025-12-09

- 南京可視對講智能鎖招商 2025-12-09

- 江西城鄉客運公交刷卡機系統集成商 2025-12-09